1. Archivos adjuntos: a pesar de que es una táctica antigua, los ciberdelincuentes la siguen usando para propagar malware debido a que sigue habiendo gente que da click a cualquier archivo de cualquier persona sin verificar antes su procedencia. En muchos ocasiones, dichos archivos adjuntos son enviados automáticamente por máquinas previamente infectadas.

2. Enlaces maliciosos: Resulta más sencillo enviar un enlace dentro de un correo y que el usuario, al pulsar sobre él, acceda a una web maliciosa que descargue el malware en su sistema y lo infecte. Se utiliza especialmente suplantando la identidad de grandes empresas, como Gmail, Yahoo!, Facebook, LinkedIn, etc.

3. Phishing: el engaño bancario sigue usando el correo electrónico para enviar falsas alertas de seguridad que inviten a los usuarios a pulsar sobre un enlace que les redirige a una web falsa del banco suplantado. Si el usuario introduce sus datos de acceso, su cuenta bancaria y sus fondos pueden verse comprometidos.

4. Spam: el clásico spam sigue presente hoy en día y se siguen enviando millones de correos ofreciendo todo tipo de productos o realizando estafas. Algunos de estos casos se han perfeccionado y pueden pasar por un correo legítimo para usuarios desprevenidos.

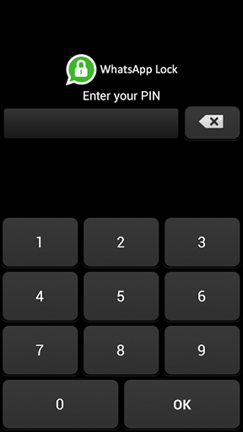

5. Uso de buenas contraseñas: una de las prácticas más desaconsejadas es la de la repetición de la misma contraseña en diferentes tipos de servicio, ya sean correos, redes sociales o servicios de almacenamiento en la nube. Es recomendable usar una única contraseña para cada servicio. De esta forma se evita que varios servicios se vean afectados si uno de ellos es comprometido.

6. Precaución con las conexiones desde ordenadores públicos: debemos evitar conectarnos desde ordenadores públicos para acceder a nuestro correo electrónico. Si nos vemos obligados a hacerlo, debemos asegurarnos de que la conexión realizada es segura y acordarnos de cerrar la sesión cuando terminemos. Si además después utilizamos algún tipo de software para limpiar el historial del ordenador, será aun mejor.

7. Cuidado con las redes Wi-Fi inseguras: la consulta de nuestro correo electrónico desde redes Wi-Fi inseguras puede comprometer nuestra seguridad ya que puede haber alguien espiando las comunicaciones y capturando las contraseñas y la información de los usuarios conectados a esa red.

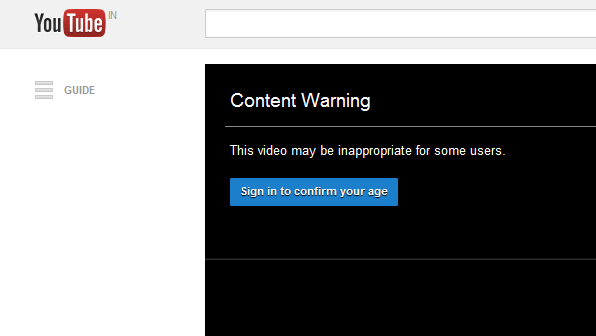

8. Solicitudes de permiso para instalar algo: Al abrir un correo o su fichero adjunto, probablemente se pedirá que se instale algo, que puede ser tan inocente como un códec para poder ver un vídeo que probablemente ha enviado un conocido, en caso de que suceda, mejor ignorarlo.

9. Las largas cadenas de mensajes que no sirven para nada: a veces son mensajes de felicidad, a veces buenos deseos, y muchas otras, hoax o falsos mensajes que invitan al usuario a hacer algo que solo perjudicará su ordenador. Sí, el típico “borra el directorio xx de Windows”, que sorprendentemente sigue circulando. A veces puede ser una aparentemente inofensiva presentación de power point que pudiera venir con un regalo.

10. Por último, sé el mayor guardián de tu privacidad y de tu información sensible: a veces, nosotros somos nuestros propios enemigos sin saberlo, y enviamos claves, contraseñas, datos bancarios, etcétera a través del correo electrónico sin saber si nuestra cuenta pudiera estar siendo interceptada y, nuestros datos, circulando por la Red.